Các nhà nghiên cứu an ninh mạng đã báo cáo một chiến dịch lớn nhằm đưa mã JavaScript độc hại vào các website WordPress để chuyển hướng truy cập đến các trang web lừa đảo và độc hại, tạo ra lưu lượng truy cập không mong muốn.

Theo Krasimir Konov, nhà phân tích tại Sucuri cho biết các trang web đều bị đưa mã JavaScript vào trong các tập tin và cơ sở dữ liệu, bao gồm các tập tin WordPress cốt lõi. Các website nạn nhân có điểm chung là điều hướng đến tên miền drakefollow.

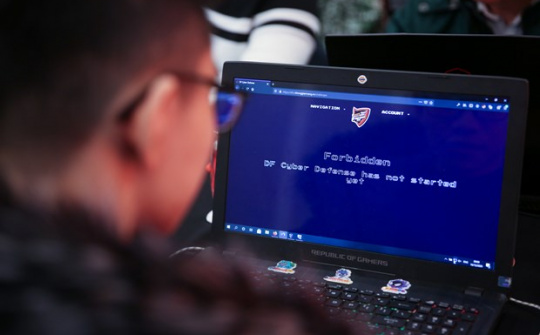

Trang với nội dung độc hại được chuyển hướng đến

Trang với nội dung độc hại được chuyển hướng đến

Đại đa số trường hợp là hai tập tin jquery.min.js và jquery-migrate.min.js đã có mã bị xáo trộn (Obfuscation) và được kích hoạt khi tải trang. Điều này cho phép kẻ tấn công chuyển hướng truy cập từ người dùng đến các website độc hại.

Điều này liên quan đến việc lây nhiễm các tệp như jquery.min.js và jquery-migrate.min.js với JavaScript bị xáo trộn được kích hoạt trên mỗi lần tải trang, cho phép kẻ tấn công chuyển hướng khách truy cập trang web đến đích mà chúng chọn.

Công ty bảo mật website thuộc sở hữu của GoDaddy nhận định các tên miền được chuyển hướng đến có thể được sử dụng để tải quảng cáo, nội dung lừa đảo, phần mềm độc hại hoặc thậm chí kích hoạt một loạt điều hướng khác.

Trong một số trường hợp, người dùng bị đưa đến trang có chứa mã CAPTCHA giả mạo, trong đó phân phối các quảng cáo ngụy trang thông báo của hệ điều hành.

Chiến dịch bị phát hiện từ ngày 9/5 và ghi nhận đã có 322 website dính mã độc. Trong tháng 4, loạt tấn công tương tự đã xâm nhập hơn 6.500 website chạy CMS của WordPress.

Nhà phân tích bảo mật cho biết thủ đoạn của những kẻ tấn công là nhắm vào nhiều lỗ hổng trong các plugin và giao diện (theme) của WordPress để xâm nhập và chèn mã độc.

![[BIZTEK] - Chuyên trang Siêu thị số của Tạp chí điện tử Nhịp sống số](https://s-aicmscdn.biztek.vn/btek-media/logo/biztek.vn.png?v=1.1)